一個中國 iOS 的開發者,透過 Apple 的漏洞植入了名為「Xcode Ghost」的代碼,進一步透過 App 竊取用戶資料,糟糕的是已經有部份 App Store 上的 App 已經被感染,目前 Apple 已經開始清理這些被影響的 App,而這件事情的開始,卻僅僅只是開發者的「實驗」!

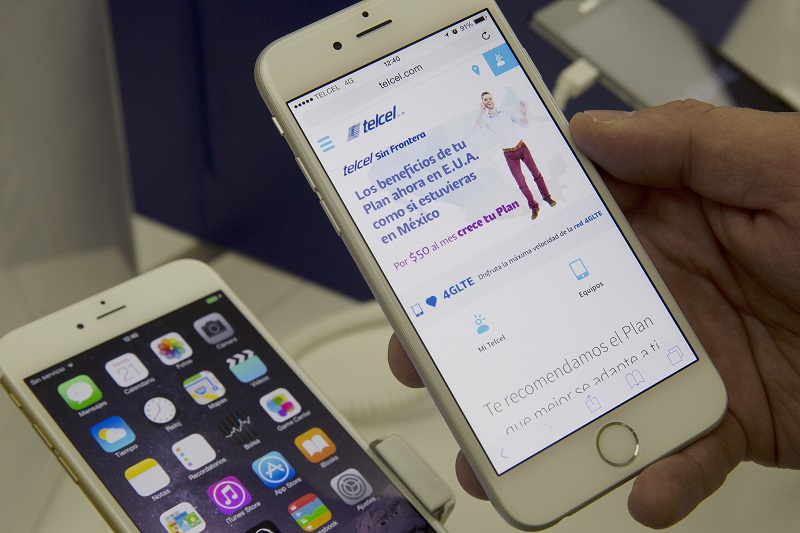

iOS App 爆發病毒感染,原因是出在 Xcode 這個開發者工具(圖片來源/路透社)

iOS App 爆發病毒感染,原因是出在 Xcode 這個開發者工具(圖片來源/路透社)

對此大家不妨先弄清楚這整件事情的來龍去脈。以下分別從感染方式、事件始末、以及其他後續這三個部份說起,如果 iOS 用戶擔心已經安裝到被感染的 App,可以參考這篇文章(iOS App 大爆漏洞!一次中招 344 款 App!),來查看清單並確認手機中的 App 是否有問題。

其中不乏之名的 App 受到感染(圖片來源/彭博)

其中不乏之名的 App 受到感染(圖片來源/彭博)

要搞清楚這個 iOS 爆發的重大病毒災情,首先得從「Xcode」這個項目說起。Xcode 是由 Apple 推出的開發工具,運行在 Mac OS X 上,是目前 Apple 開發者製作 Mac OS 和 iOS 應用程式的主要方式。而這次爆出的 iOS App 感染病毒事件,是由於一個名為「Xcode Ghost」的代碼。

透過這個代碼,受感染的 App 可以上傳各種加密的數據到指定的伺服器,目前已知會上傳的內容包含 App 版本、App 名稱、使用語言、iOS 版本、設備類型等語裝置有關的訊息。在這裡得先提一下,事件發生後該代碼作者出來澄清,表示這次感染的目的只是為了「實驗」,而非為了竊取用戶的個人資料。

然而,這場「實驗」確實暴露了 iOS 所存在的嚴重安全問題。假使今天有駭客惡意使用了這項漏洞,將會使用戶的手機被控制,嚴格來說甚至能夠控制整支手機!而這個病毒的感染模式是這樣的:

- 含有 Xcode Ghost 惡意代碼的 Xcode 工具,放在開發者社群供人下載,由於沒有上架到 App Store,所以無法被 Apple 查驗。

- 其他開發者依照這個工具設計 App,並且發布到 App Store 供一般用戶下載。

- 開發者或一般用戶安裝後,Xcode Ghost 開始運作。竊取手機中的資料上傳指定伺服器。

目前 Xcode Ghost 號稱只有做到傳送設備資訊等與個資無關的訊息,但據了解一旦該漏洞是被有心人使用,就可以透過 openURL 這個 API,遠端遙控被感染的 iPhone 中打電話、開啟網頁、甚至操作第三方 App!也可以在遠端遙控手機,讓手機彈出對話窗口,誘騙用戶回答「密碼多少」這類敏感問題!

【下頁】回到事件剛爆發的那天

免費訂閱《自由體育》電子報熱門賽事、球星動態不漏接